کارشناسان: سامانه سوخت از ویندوزسرور ۲۰۱۲ استفاده میکند که پشتیبانی از آن متوقف شده است

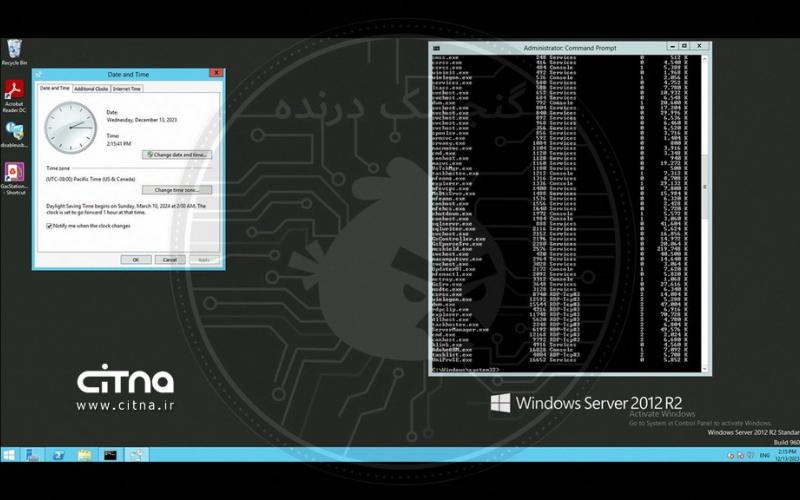

تصاویر منتشرشده به دنبال اختلال روز گذشته در سامانه سوخت نشان میدهد که این سامانه روی ویندوزسرور ۲۰۱۲ بوده که مایکروسافت پشتیبانی از آن را متوقف کرده است؛ به عبارت دیگر، مایکروسافت آسیبپذیریها و حفرههای امنیتی این نسخه را رفع و ترمیم نمیکند، علاوه بر آن، نسخهای که در سامانه سوخت استفاده شده، یک نسخه غیرفعال بوده است.

به گزارش سیتنا، روز گذشته دوشنبه ۲۷ آذر ۱۴۰۲، برخی از جایگاههای سوخت از کار افتادند و توزیع سوخت با مشکل مواجه شد. به دنبال از کار افتادن این جایگاهها، یک گروه هکری مسئولیت این حمله را برعهده گرفت.

رئیس جمهور پس از هک شدن سامانه سوخترسانی، از وزیر نفت خواست برای رفع اختلال فورا اقدام کند. سازمان پدافند غیرعامل هم اعلام کرد که در خصوص این اختلال، تمام گزینههای محتمل از جمله نفوذ و هک را در دست بررسی دارد، اما نمیتواند ادعاهای مطرحشده را تایید کند.

ساعاتی پیش، مدیرعامل شرکت پخش فرآوردههای نفتی با اشاره به اینکه تمام جایگاههای سوخت کشور با توجه به اختلال صورت گرفته از روز گذشته به طور کامل وارد مدار شدند، گفت: در حال حاضر ۴۰ درصد جایگاهها قابلیت سوخت گیری با استفاده از کارت سوخت را دارند.

اما اسناد محدود منتشر شده از سوی گروه هکری، نشان میدهند که استفاده از نرمافزارها و ابزارهای قدیمی و نامعتبر میتواند عامل اصلی نفوذ باشد. بر اساس تصاویر منتشرشده، سامانه سوخترسانی روی ویندوزسرور ۲۰۱۲ بوده که مایکروسافت پشتیبانی از آن را متوقف کرده است و برای این نسخه ویندوزسرور بهروزرسانی منتشر نمیشود؛ به عبارت دیگر، مایکروسافت آسیبپذیریها و حفرههای امنیتی این نسخه را رفع و ترمیم نمیکند. علاوه بر آن، نسخهای که در سامانه سوخت استفاده شده، یک نسخه غیرفعال بوده است.

بعد از هک صنایع فولاد هم مشخص شد برخی ابزارهایی که شرکت ارائهدهنده خدمات امنیتی صنایع فولاد استفاده میکرد، از سال ۲۰۱۷ بهروزرسانی نشده بودند. در جریان هک شهرداری تهران هم معلوم شد تعداد زیادی از سیستمها مدت طولانی بهروزرسانی نشده بودند و در میان سرورهای شهرداری تهران، تعداد زیادی سرور VMware ۵.۵ به چشم میخورد که از سال ۲۰۱۸ پشتیبانی از آن سرویس متوقف شده است.

برخی افرادی که همزمان با حمله سایبری در پمپبنزینها حضور داشتند، میگویند نمایشگر تعدادی از جایگاههای سوخت برای مدتی کوتاه، پیام دانلود نرمافزار را نشان داد و سپس از کار افتاد.

مهاجمان احتمالا یک نسخه مخرب میانافزار را روی دستگاههای کارت سوخت بارگذاری کردهاند. برای این کار، آنها ابتدا باید به شبکه یا سامانههایی که دستگاههای کارت سوخت را کنترل میکنند، دسترسی پیدا کنند.

مهاجمان با شناخت عملکرد سامانه میتوانند یک نسخه اصلاحشده از میانافزار ایجاد کنند که قانونی به نظر میرسد اما حاوی کد مخرب است. این کد میتواند برای غیرفعال کردن دستگاه، تداخل در عملکرد آن یا حتی ایجاد یک در پشتی برای دسترسی در آینده طراحی شود. سپس مهاجمان باید این میانافزار مخرب را روی دستگاههای موردنظر نصب کنند.

اگر آنها به شبکه دسترسی داشته باشند و دستگاهها برای پذیرش بهروزرسانیهای از راه دور پیکربندی شده باشند، میتوان این کار را از راه دور انجام داد. آنها همچنین میتوانند از طریق مهندسی اجتماعی، ادمینها را فریب دهند تا فایل مخرب را نصب کنند یا آنکه از طریق دسترسی مستقیم به سامانه، میانافزار جعلی را نصب کنند. پس از نصب، میانافزار کدی را که مهاجمان طراحی کردهاند، اجرا میکند.

ممکن است برای بسیاری از افراد این سوال مطرح میشود که وقتی یک سامانه به اینترنت متصل نیست، چگونه میتوان به آن نفوذ کرد؟

یکی از شایعترین و سادهترین روشها دسترسی فیزیکی است. اگر مهاجم بتواند به شبکه یا دستگاهها دسترسی فیزیکی داشته باشد، میتواند به طور مستقیم نرمافزار یا سختافزار مخرب را نصب کند. این کار را میتواند یک نیروی نفوذی انجام دهد یا از طریق مهندسی اجتماعی و فریب دادن اپراتور برای اقدامی خاص صورت گیرد.

حملات زنجیره تامین شکل پیچیدهتری از نفوذ سایبریاند. در این روش، مهاجمان به جای حمله مستقیم به یک هدف محافظتشده، از آسیبپذیریهای زنجیره تامین برای دسترسی به هدف اولیه سوءاستفاده میکنند.

حمله زنجیره تامین زمانی رخ میدهد که مهاجم از طریق نفوذ به ارائهدهنده سختافزار یا نرمافزار به سیستمها و دادههای هدف نفوذ کند. مهاجمان ممکن است کدهای مخرب را قبل از اینکه یک سرویس بین مشتریان توزیع شود، به آن سرویس تزریق کنند و پس از نصب آن، به هدفشان نفوذ کنند. یکی از نمونههای شناختهشده این حمله مربوط به شرکت «سولار ویندز» است که در سال ۲۰۲۰ کشف شد. در این حمله کدهای مخرب در یک بهروزرسانی این پلتفرم مدیریتی درج شد و هزاران سازمان را تحت تاثیر قرار داد.

علاوه بر موارد ذکرشده، روشهای مدرنتر و پیچیدهتری نیز وجود دارند که نفوذ از طریق امواج بیسیم و روشهای الکترومغناطیسی و نوری انجام میشود.

انتهای پیام

افزودن دیدگاه جدید