شناسایی APT مخرب جاسوسی TunnelSnake

گروهی از مهاجمان سایبری از سال ۲۰۱۹ در کارزاری بنام TunnelSnake با بهکارگیری حداقل یک روتکیت اختصاصی، به آلودهسازی سامانههای با سیستمعامل Windows اقدام کردهاند که این جاسوسی و سرقت اطلاعات از آنها را همچنان ادامه میدهند.

به گزارش سیتنا به نقل از مرکز مدیریت راهبردی افتا، روتکیتها (Rootkit) ابزارهای مخربی هستند که با اجرا شدن در سطح سیستمعامل، ضمن در اختیار گرفتن کنترل دستگاه، خود را از دید محصولات امنیتی مخفی نگاه میدارند.

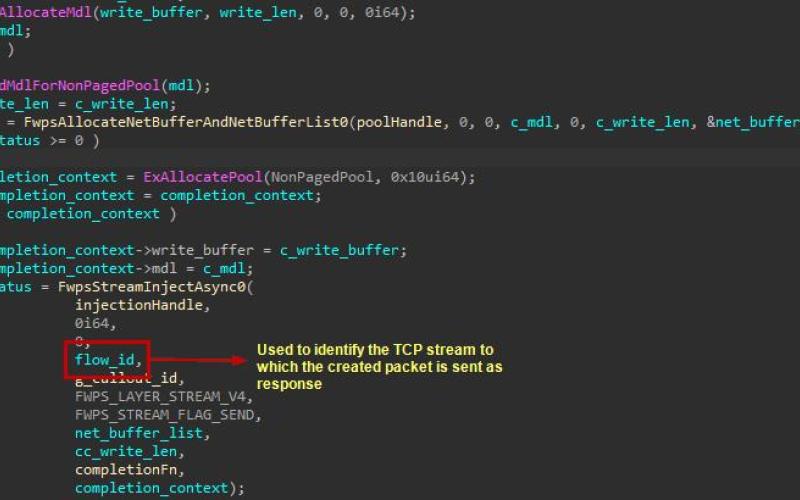

این روتکیت که کسپرسکی آن را Moriya نامگذاری کرده یک درب پشتی (Backdoor) منفعل است که مهاجمان را به جاسوسی از ترافیک شبکهای قربانی و ارسال فرمانهای موردنظرآنان قادر میکند.

به طور خلاصه Moriya به گردانندگان TunnelSnake اجازه میدهد تا ترافیک ورودی را در سطح هسته (Kernel Space) رصد و تحلیل کنند.

سطح هسته یا همان Kernel Space جایی است که هسته سیستمعامل در آن قرار دارد و به طور معمول تنها کدهای مورد تأیید و دارای سطح دسترسی ویژه، اجازه اجرا شدن را در آن دارند.

روتکیت Moriya فرمانهای مهاجمان را از طریق بستههای دستکاری شده خاصی دریافت میکند که در نتیجه آن نیازی به برقراری ارتباط با یک سرور فرماندهی وجود ندارد.

این ترفندها محدود به Moriya نیست و روند رو به افزایش تعداد مهاجمان نشان میدهد که آنان تلاش میکنند در مجموعه ابزارهای خود (با متفاوت و پیچیده ساختن تکنیکها) برای مدتها بدون جلبتوجه در شبکه قربانی ماندگار بمانند.

در کارزار TunnelSnake، برای ازکارانداختن و متوقف کردن اجرای پروسههای ضدویروس، از بدافزاری با عنوان ProcessKiller بهره گرفته و همچنین برای گسترش دامنه آلودگی و شناسایی دستگاههای آسیبپذیر، از ۴ابزار دیگرکمک گرفته شده است.

تعداد سازمانهایی که کسپرسکی، Moriya را در شبکه آنها شناسایی کرده است کمتر از ۱۰ مورد هستند و همه آنها سازمانهای مطرحی چون نهادهای دیپلماتیک در آسیا و آفریقا بودهاند.

نشانههای آلودگی، لینک مشروح گزارش کسپرسکی و همچنین منابع آشنایی با کارزار TunnelSnake در پایگاه اینترنتی مرکز مدیریت راهبردی افتا به آدرس اینجا قابل دریافت و مطالعه است.

انتهای پیام

افزودن دیدگاه جدید