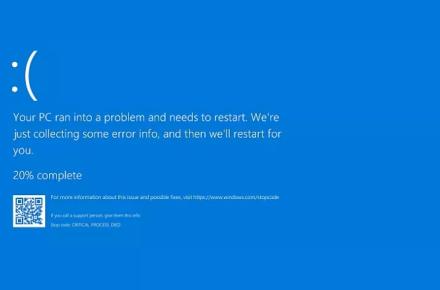

پنج آسیبپذیری جدید در سیستم عامل ویندوز کشف شد

یک پژوهشگر امنیتی در روزهای گذشته چند آسیبپذیری روز صفر (zero day ) را در سیستمعامل ویندوز افشا کرده است.

به گزارش سیتنا به نقل از معاونت بررسی مرکز افتا، این پژوهشگر در ده ماه گذشته در مجموع ۸ اکسپلویت را منتشر کرده که اکثر آنها مربوط به آسیبپذیریهای افزایش دسترسی در ویندوز بوده است. این پژوهشگر در حساب گیتهاب خود کدهای اثبات مفهومی (PoC) پنج آسیبپذیری روز صفر را قرار داده است که به صورت عمومی قابل بهرهبرداری هستند.

آسیبپذیری روز صفر اول که این پژوهشگر منتشر کرده یک راه دور زدن برای وصله مایکروسافت برای آسیبپذیری CVE-۲۰۱۹-۰۸۴۱ است. نقص CVE-۲۰۱۹-۰۸۴۱ به یک کاربر با سطح دسترسی پایین اجازه میدهد تا فایلهایی که مالک آنها NT AUTHORITY\SYSTEM است را از طریق بازنویسی سطح دسترسی فایل هدف، به سرقت ببرد. بهرهبرداری موفق از این آسیبپذیری منجر به دسترسی کامل به کاربر با سطح دسترسی پایین میشود.

مایکروسافت آسیبپذیری CVE-۲۰۱۹-۰۸۴۱ را در وصلههای مربوط به ماه آوریل ۲۰۱۹ برطرف کرده است، اما پس از انتشار کد اکسپلویت توسط این پژوهشگر برای این نقص، مشخص شد که میتوان این آسیبپذیری را دور زد. این آسیبپذیری یک نقص افزایش دسترسی محلی است و مهاجم نمیتواند از این باگ برای نفوذ به سیستم استفاده کند، اما با بهرهبرداری از آن میتواند دسترسی کامل در سیستم هدف حاصل کند.

آسیبپذیری روز صفر دوم، پوشه C:\Windows\Installer در ویندوز را هدف قرار میدهد. مهاجم میتواند هنگام فرایند تعمیر یک برنامه ویندوز از آن سوءاستفاده کند و در بخشهای غیرمجاز ویندوز دستکاری کند. این نقص که از عملیات msiexec/fa (فرایند تعمیر برنامه) سوءاستفاده میکند، میتواند برای انتقال بدافزار و تحت کنترل درآوردن سیستم هدف به کار گرفته شود.

آسیبپذیری روز صفر سوم که با نام AngryPolarBearBug۲ معرفی شده است، در سرویس Windows Error Reporting قرار دارد. بهرهبرداری از این آسیبپذیری به سهولت انجام نمیشود و برای فعال شدن باگ ممکن است تا ۱۵ دقیقه زمان صرف شود. مهاجم با بهرهبرداری از این آسیبپذیری نیز میتواند فایلهایی که نیاز به سطح دسترسی بالاتر دارد را ویرایش کند.

آسیبپذیری روز صفر چهارم، مرورگر Internet Explorer ۱۱ را تحت تأثیر قرار میدهد. این نقص به مهاجمان اجازه میدهد تا کد مخرب در مرورگر Internet Explorer تزریق کنند. از این آسیبپذیری نمیتوان به صورت دسترسی از راه دور بهرهبرداری کرد و در نتیجه درجه حساسیت آن پایین است.

آسیبپذیری پنجم و نهایی در فرایند Task Scheduler وجود دارد و تأیید شده که تنها روی سیستمهای ۳۲ بیتی ویندوز ۱۰ کار میکند. این آسیبپذیری نیز یک نقص افزایش سطح دسترسی محلی است که مهاجم با سوءاستفاده از آن میتواند در فایلهای ویندوز تغییرات اعمال کند.

انتهای پیام

افزودن دیدگاه جدید